Kaspersky Lab, compañía especializada en productos para la seguridad informática, inició en otoño de 2011 una investigación sobre la acción de sabotaje que pudiera existir contra las empresas privadas de todo el mundo dedicadas al juego on line.

En el marco de dicha investigación, ha desvelado recientemente la existencia de la actividad de un grupo de hackers de origen chino denominado Winnti. La compañía advierte además de que la acción del grupo criminal permanece activa.

Según las estimaciones de Kaspersky, este grupo ha estado activo durante varios años, especializado en ataques cibernéticos contra la industria de los videojuegos on line. El objetivo principal del grupo era el de robar códigos fuente para proyectos de juegos on line, así como los certificados digitales de los proveedores de software legítimos. Además, parecen muy interesados en cómo la infraestructura de red (incluyendo la producción de servidores de juegos) está configurada, y los nuevos desarrollos, como las ideas conceptuales, diseño…

El origen de la investigación fue que, en el otoño de 2011, un troyano fue detectado en un gran número de ordenadores (todos ellos unidos por el hecho de que fueron utilizados por los jugadores de un juego on line popular). A partir de aquí, se puso de manifiesto que el malware aterrizó en los equipos de los usuarios como parte de una actualización periódica desde el servidor del juego de actualización oficial.

Algunos sospecharon incluso que el propio editor estaba espiando a los jugadores. Sin embargo, más tarde se evidenció que el programa malicioso terminó en equipos de los usuarios por error: los delincuentes lo dirigían a las empresas que desarrollan los juegos de ordenador.

El problema hizo que los editores de juegos afectados por el troyano pidieran a Kaspersky Lab que analizara el programa malicioso que se encontró en su servidor de actualizaciones. Resultó ser un archivo DLL compilada para un entorno de 64 bits de Windows e incluso tenía un controlador debidamente firmado.

El archivo DLL aterrizó en los ordenadores donde se ejecutaban juegos en cualquiera de los sistemas operativos de 32 bits o 64 bits. No podía comenzar en entornos de 32 bits, pero podía, bajo ciertas condiciones,introducirse sin que el usuario se diera cuenta en entornos de 64 bits.

El archivo contenía la funcionalidad de una herramienta de administración remota de pleno derecho (RAT), que dio a los ciberdelincuentes la posibilidad de controlar el ordenador de la víctima sin el conocimiento del usuario.

Era la primera vez que se reproducían troyanos para la versión de 64 bits de Microsoft Windows con una firma digital válida. Hasta entonces, se habían visto casos similares en el pasado, pero todos los incidentes anteriores vinculados a firmas digitales sólo afectaban a aplicaciones de 32 bits.

En una primera fase de la investigación, se identificó un buen número de puertas traseras similares, tanto en 32 bits como en 64 bits. Se agruparon juntos en una familia separada. Symantec fue el primero en nombrar estos programas maliciosos, que recibieron la denominación coloquial de Winnti.

Curiosamente, la firma digital pertenecía a otro vendedor de videojuegos , una empresa privada conocida como KOG, con sede en Corea del Sur. La actividad principal de esta empresa eran juegos de exactamente el mismo área que la primera víctima.

Kapersky Lab estableció contactos con KOG, cuyo certificado fue utilizado para firmar el software malicioso, y notificó a Verisign, que emitió el certificado para KOG. Como resultado, el certificado se revocó.

Certificados Digitales

Tras descubrir el primer certificado digital robado con la firma de malware, en los 18 meses posteriores, se descubrieron más de una docena de ataques similares relacionados con certificados digitales.

Además, se comprobó que los certificados digitales parecían haber sido utilizados en ataques organizados por otros grupos de hackers, supuestamente procedentes de China.

Por ejemplo, en un ataque contra Corea del Sur, en las redes sociales Cyworld y Nate en 2011, los atacantes usaron un troyano que se firmó digitalmente con un certificado de la empresa de juegos de YNK Japan Inc.

Un certificado digital de la misma empresa fue utilizado recientemente, en marzo de este año, en troyanos desplegados contra los activistas tibetanos, una historia que se remonta a 2011.

Al mismo tiempo, en marzo de 2013, los activistas tibetanos fueron objeto de otro tipo de malware, que fue firmado digitalmente por otra compañía de juegos llamada MGAME Corp.

Kaspersky Lab cree que la fuente de todos estos certificados robados podría ser el mismo grupo Winnti, o, en todo caso, que este grupo guardaría estrechos contactos con otras bandas de piratas informáticos chinos, o que vendería los certificados en el mercado negro de China.

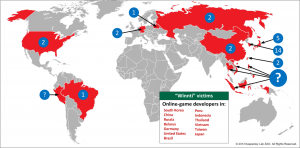

Víctimas

Para Kaspersky, «cabe suponer que las amenazas avanzadas persistentes van dirigidas a instituciones de alto nivel como agencias gubernamentales, ministerios, organizaciones militares, políticos, centrales eléctricas, plantas químicas, redes de infraestructura crítica, etc».

La compañía reconoce que es difícil nombrar a todas las víctimas de Winnti. En función de la información obtenida de los programas maliciosos, de los nombres de los dominios C & C,de las empresas cuyos certificados digitales fueron robados yde los países en los que se produjeron las notificaciones, Kaspersky Lab deduce que que al menos 35 empresas resultaron infectadas por el malware de Winnti en algún momento.

Loas países de ubicación de las empresas afectadas son Vietnam, Bielorrusia, Brasil, Estados Unidos, India, Alemania, Perú, Indonesia, Rusia, China Taiwán, Thailandia, Filipinas, Corea del Sur y Japón.

Estos datos demuestran que el equipo de Winnti se dirigía a las empresas de juegos localizadas en diversas partes del mundo, aunque con un fuerte enfoque en el sudeste de Asia.

Esta diversidad geográfica se debe a que las empresas de juegos (tanto los editores como los desarrolladores) son internacionales, con representantes y oficinas en todo el mundo. Además, es una práctica común de las empresas de juegos de varias regiones de cooperación, que los desarrolladores de un juego puede estar ubicados en un país diferente al de su editor.

Cuando un juego llega posteriormente a los mercados en las regiones fuera de su inicial «casa», es habitualmente publicado por otras editoriales. En el marco de esta cooperación, las empresas asociadas a menudo conceden mutuamente acceso a recursos de red para el intercambio de datos relacionados con el contenido del juego, incluyendo kits de distribución, recursos para juegos, kits de recursos de montaje, etc. Si una empresa on line se infecta, es fácil para los ciberdelincuentes propagar la infección a lo largo de la cadena de asociaciones.

La estructura de Winnti

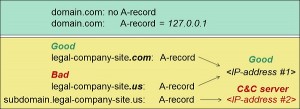

Durante la investigación, se identificaron más de cien programas maliciosos, cada uno compilado para atacar a una empresa en particular. Habitualmente, los dominios de C & C eran asignados por separado a cada compañía a las que iban dirigidos. Prácticamente todos los dominios C & C estaban establecidos como un dominio de segundo nivel creado sin un DNS de registro. Es decir, que no había ninguna dirección IP asignada a la misma.

En caso de que hubiera un registro A, la dirección IP asignada era típicamente 127.0.0.1. También cabe destacar que algunos de los dominios de segundo nivel que los cibercriminales creaban para sus C & C tenían nombres muy similares a los del dominio que alojaba el sitio de una compañía de juegos real.

Y el dominio de los usuarios maliciosos se dirigía a la misma dirección IP que el sitio de la compañía de juego real utilizado.

A veces, el equipo Winnti registraba su C & C en unidades de máquinas públicas. A juzgar por las muestras identificadas, estos centros de C & C son subdominios de dominios tales como 6600.org, 8866.org, 9966.org o ddns.net.

A partir de los nombres de los dominios C & C o subdominios, los blancos de ataque o países de residencia se podían suponer como: ru.gcgame.info; kr.zzsoft.info; jp.xxoo.co; us.nhntech.com; fs.nhntech.com; as.cjinternet.us.

Los subdominios «ru», «kr», «jp» y «us» significaba probablemente que estos servidores C & C manejaban robots alojados en los ordenadores de las empresas ubicadas en Rusia, Corea del Sur, Japón y Estados Unidos, respectivamente; mientras que «fs» y «as» eran las siglas de los nombres de las empresas atacadas.

A veces los programas maliciosos Winnti tenían una dirección IP local, como por ejemplo 192.168.1.136, especificado en su configuración para el C & C. Esto podría significar que en algún momento temporal no había una computadora infectada que no tenía una conexión a Internet, pero los criminales cibernéticos necesitaban el control del mismo.

En este caso, los cibercriminales destinaban un servidor local de C & C a otro equipo comprometido en la misma red local que tenía una conexión a Internet, de forma que el C & C del equipo de la víctima podría ser controlado. Los administradores de sistemas a menudo tratan de aislar los equipos críticos del mundo exterior. Esto disminuye la probabilidad de infección por azar, pero, al parecer, no siempre ayuda en un ataque dirigido.

En las muestras de Winnti que fueron detectadas y analizadas, Kapersky encontró 36 dominios únicos C & C. Lo más probable es que sólo fuera una pequeña parte de todas las existentes.

Los nombres de dominio utilizados en los ataques descubiertos son:

newpic.dyndns.tv lp.zzsoft.info ru.gcgame.info

update.ddns.net lp.gasoft.us kr.jcrsoft.com

nd.jcrsoft.com eya.jcrsoft.com wm.ibm-support.net

cc.nexoncorp.us ftpd.9966.org fs.nhntech.com

kr.zzsoft.info kr.xxoo.co docs.nhnclass.com

as.cjinternet.us wi.gcgame.info rh.jcrsoft.com

ca.zzsoft.info tcp.nhntech.com wm.nhntech.com

sn.jcrsoft.com ka.jcrsoft.com wm.myxxoo.com

lp.apanku.com my.zzsoft.info ka.zzsoft.info

sshd.8866.org jp.jcrsoft.com ad.jcrsoft.com

ftpd.6600.org su.cjinternet.us my.gasoft.us

tcpiah.googleclick.net vn.gcgame.info

rss.6600.org ap.nhntech.com

Después de haber buscado a través de los subdominios de un total de 12 dominios de nivel 2, se identificaron 227 dominios de tercer nivel. Del análisis de los datos de WHOIS de los 12 dominios de nivel 2, se extrajo la siguiente lista de direcciones de correo electrónico utilizadas para la inscripción:

[email protected]

jslee.jcr @ gmail.com

[email protected]

[email protected]

[email protected]

[email protected]

A juzgar por los datos de registro de dominio, el equipo Winnti inició sus actividades delictivas, al menos, en 2007. Sus dominios iniciales estuvieron destinados a la difusión de antivirus falsos (FakeAV). A partir de 2009, comenzaron a surgir los dominios de hosting servidores C & C para los robots utilizados para infectar a las empresas de juegos. Al parecer, los ciberdelincuentes propiciaron la penetración a escala en las redes corporativas de las compañías de juegos a partir de 2010.

Malware conocido

La herramienta favorita de los atacantes es el programa malicioso denominado «Winnti». Ha evolucionado desde su primer uso, pero todas las variantes se pueden dividir en dos generaciones: 1.x y 2.x.

La segunda generación (2.x) se utilizó en uno de los ataques que fueron investigados durante su fase activa, que llevaba a la víctima a interrumpir la transferencia de datos y aislar las infecciones en la red corporativa. Además, se observó el uso de una puerta trasera popular conocida como PlugX, que se cree que tiene origen chino. Anteriormente, sólo se había utilizado en los ataques contra los activistas tibetanos.

La pregunta era qué métodos utilizaban los ciberdelincuentes para generar ganancias ilícitas de los ataques a las empresas de juegos. La respuesta es que Winnti usaba tres técnicas fundamentales:

– Manipulaban la acumulación de moneda en el juego, como “runas” u “oro”, que utilizan los jugadores para convertir el dinero virtual en dinero real.

– Usaban el código fuente robado de los servidores de los juegos on line en busca de vulnerabilidades para aumentar y acelerar la manipulación de la moneda virtual y su acumulación sin levantar sospechas.

-Usaban el código fuente robado de los servidores con el fin de implementar sus propios servidores piratas.

El robo de código fuente en el servidor de los populares juegos on line era desplegado a más servidores piratas. Por ejemplo, durante la investigación de una infección en una empresa de juegos de ordenador, Kaspersky encontró que el malware había sido creado para un servicio particular en el servidor de la empresa. El programa malicioso fue en busca de un proceso específico que se ejecutaba en el servidor, el código insertado en él, y luego buscó el código del proceso en el que podían ocultar los comandos de llamadas para interceptarlos.

Con el uso de estos interceptores de función, los programas maliciosos modificaron los datos del proceso, modificando la ejecución normal de los procesos del servidor. Una actividad pirata como ésta tiene un impacto adverso en el juego en sí, inclinando la balanza a favor de los tramposos, algo muy perjudicial dado que los usuarios sólo se detendrían si detectaran que otros jugadores están utilizando métodos no normalizados o si el juego pierde su competitividad intrínseca debido a los recursos o artefactos que aparecen en el juego sin el conocimiento de los desarrolladores.

Al mismo tiempo, los atacantes estaban interesados en que los juegos siguieran siendo populares, ya que, de lo contrario, serían incapaces de convertir eficazmente todo el tiempo y esfuerzo de infectar a una compañía de juegos en una ganancia financiera.

Los miembros del equipo Winnti fueron pacientes y cautelosos. Los cibercriminales afectaron a los procesos de los juegos on line de las empresas infectadas y les robaron dinero durante años. Encontraron, además, la manera de hacerlo sin llamar la atención.

Origen de los ataques

Pero, ¿quién está detrás de Winnti? El análisis de los archivos maliciosos detectados por Kaspersky Lab durante su investigación ofreció algunos detalles que podían arrojar alguna luz sobre el origen de los ataques.

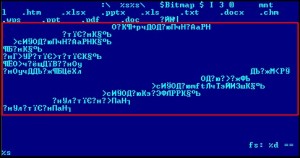

Como parte de su investigación, monitorearon exactamente lo que los cibercriminales hicieron en un PC infectado. En particular, se descargó un programa ff._exe auxiliar a la carpeta Config.Msi de la máquina infectada. Este código busca HTML, MS Excel, MS Word, Adobe, PowerPoint y MS Works documentos y archivos de texto (. txt) en el disco duro.

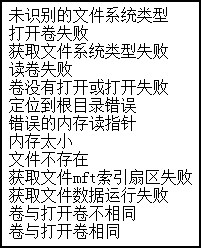

Las líneas de depuración encontradas en ff._exe_ podían apuntar posiblemente a la nacionalidad de los delincuentes cibernéticos. El resultado se vio así en el servidor:

Sin embargo, en un análisis detallado se supo que el texto estaba en chino simplificado bajo la codificación GBK. El resultado en chino era el siguiente:

Conclusiones

La investigación de Kaspersky Lab reveló la existencia de una campaña a gran escala de cyberespionage de un grupo criminal de origen chino. Estos ataques no eran nuevos, ya que muchos otros investigadores de seguridad habían publicado los detalles de diversos grupos de ciberdelincuentes procedentes de China. Sin embargo, el grupo de hackers actual tenía características distintivas.

Entre ellas, destacaba el abuso masivo de la firma digital, el uso de las firmas digitales de una empresa víctima para atacar a otras empresas y el robo de más certificados digitales.

Junto a ello, se observó el uso del nivel de kernel de 64 bits con signo rootkit, abusando de gran variedad de recursos públicos de Internet para almacenar comandos de control para malware de forma encriptada, la venta y uso compartido de certificados robados a otros grupos con objetivos diferentes (como los activistas tibetanos), el robo de códigos fuente y otra propiedad intelectual de los desarrolladores de software en la industria del juego on line…

El programa malicioso de Winnti evolucionó significativamente desde que surgió por primera vez, aunque todas sus variantes se clasifican en dos generaciones principales: 1.x y 2.x.

La segunda generación (2.x) se utilizó para realizar un ataque que fue investigado durante su fase activa, lográndose evitar la transferencia de datos al servidor de los delincuentes.

Además, Kaspersky Lab ha descubierto que el grupo Winnti utilizaba una puerta trasera popular conocida como PlugX que también tiene orígenes chinos. Esta puerta trasera había sido visto casi exclusivamente usada en ataques contra activistas tibetanos.